FX.co ★ 5 maneiras de roubar criptomoedas (e proteção contra elas)

5 maneiras de roubar criptomoedas (e proteção contra elas)

Os especialistas do portal Hacker Noob identificaram três categorias principais de ataques maliciosos:

1. Ataques em blockchains, corretoras e ICO;

2. Distribuição de software spyware para mineração oculta;

3. Ataques diretos às carteiras dos usuários.

Ao mesmo tempo, os cibercriminosos dependem principalmente da desatenção humana - a principal vulnerabilidade do sistema, o que é uma boa notícia. Ao observar as medidas de segurança, você pode economizar seu dinheiro digital.

Google Play Store e App Store

Na maioria das vezes, os hackers atacam os telefones Android, porque esse sistema operacional não usa a tecnologia de autenticação de dois fatores (dando acesso às informações privadas somente após inserir senha, login e informações adicionais).

Os invasores adicionam aplicativos à Google Play Store sob o disfarce de conhecidos recursos de criptomoeda que, quando iniciados, solicitam dados pessoais e os enviam para hackers. Certa vez, os criminosos colocaram um aplicativo no Google Play em nome da corretora de criptomoedas Poloniex e mais de 5,5 mil usuários sofreram com essa armadilha antes de ser excluída.

A Apple Store tem políticas de loja mais rígidas que fornecem aos usuários do iOS uma melhor proteção.

Portanto, não instale aplicativos em seu smartphone desnecessariamente; verifique o site oficial da plataforma de criptomoedas para obter links para o aplicativo. Sempre que possível, use a tecnologia de autenticação de dois fatores.

Plug-ins e add-ons

Muitas vezes, os invasores instalam spyware sob o disfarce de plug-ins "inocentes" e add-ons de navegador. Estas adições podem ler todas as suas ações durante as operações em sites de criptomoedas

Você deve instalar um navegador separado para negociação, como último recurso, use o modo de navegação anônima. O mais seguro é um computador separado (disco rígido com o sistema operacional) ou um smartphone para negociação.

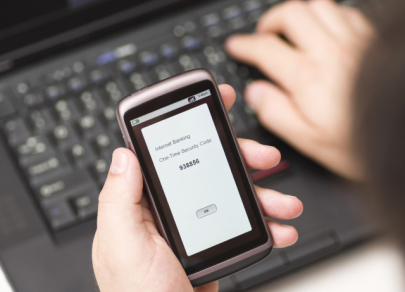

Autenticação por SMS

Ao utilizar a autorização por SMS, você deve desativar o encaminhamento de chamadas para proteger o acesso aos seus dados pessoais.

É melhor não usar autenticação de dois fatores via SMS (quando a senha é enviada pelo telefone), mas usar programas especiais. Os especialistas em segurança cibernética estão certos de que interceptar SMS com senha enviada via SS7 não é difícil, assim como interceptar uma chamada recebida devido à alta vulnerabilidade das redes celulares.

Wi-Fi Público

Nunca utilize o Wi-Fi em locais públicos para operações de criptomoedas. Se o fizer, você pode ser vítima de um ataque KRACK, quando o dispositivo se reconecta à rede Wi-Fi do hacker, e os atacantes ganham acesso aos seus dados pessoais.

Além disso, o firmware do roteador doméstico deve ser atualizado; os fabricantes emitem regularmente atualizações de segurança em seus dispositivos para melhor proteção de dados.

Sites de clonagem (phishing)

Phishing é uma clonagem de um site existente para alguma finalidade, na maioria das vezes visando roubar o login e a senha de acesso. Portanto, verifique cuidadosamente o endereço do site antes de inserir os seus dados.

Ao visitar recursos de criptomoedas, certifique-se de usar o protocolo HTTPS. Além disso, no navegador Chrome, você pode instalar o aplicativo Password Protector, que sinaliza quando uma senha é inserida em sites de clonagem