FX.co ★ 5 głównych sposobów kradzieży kryptowaluty (i ochrona przed nimi)

5 głównych sposobów kradzieży kryptowaluty (i ochrona przed nimi)

Eksperci portalu Hacker Noob zidentyfikowali 3 główne kategorie ataków hakerów:

1. Ataki na blockchain, giełdy i ICO;

2. Dystrybucja oprogramowania szpiegującego do ukrytego majningu;

3. Bezpośrednie ataki na portfele użytkowników.

Jednocześnie cyberprzestępcy polegają głównie na ludzkiej nieuwadze - głównej luce w systemie, co jest dobrą wiadomością - przestrzegając środków bezpieczeństwa, można zachować swoje cyfrowe pieniądze.

Aplikacje Google Play Store i App Store

Częściej niż inni przez hakerów są atakowani smartfony na Androidzie, ponieważ ten system operacyjny nie korzysta z technologii uwierzytelniania dwuskładnikowego (dostęp do prywatnych informacji tylko po wprowadzeniu hasła, loginu i dodatkowych informacji).

Atakujący dodają aplikacje do Google Play Store pod pozorem znanych zasobów kryptowaluty, które po uruchomieniu żądają danych osobowych i wysyłają je hakerom. Kiedyś przestępcy opublikowali aplikację w Google Play w imieniu giełdy kryptowalut Poloniex, ponad 5,5 tysiąca użytkowników ucierpiało z powodu tej pułapki, zanim została usunięta.

Apple Store ma bardziej rygorystyczne zasady dotyczące umieszczania treści w sklepie, co pozwala lepiej chronić użytkowników systemu iOS.

Dlatego nie warto instalować niepotrzebnie aplikacje na smartfonie, lepiej sprawdzić oficjalną stronę platformy kryptowaluty pod kątem obecności linków do aplikacji. W miarę możliwości należy stosować technologię uwierzytelniania dwuskładnikowego.

Wtyczki i dodatki

Często atakujący instalują oprogramowanie szpiegujące pod przykrywką „niewinnych” wtyczek i dodatków do przeglądarki. Takie dodatki mogą odczytywać wszystkie twoje działania podczas operacji na stronach kryptowaluty.

Powinieneś zainstalować oddzielną przeglądarkę do handlu, lub używając trybu incognito. Najbezpieczniejszy jest osobny komputer (dysk twardy z systemem operacyjnym) lub smartfon do handlu.

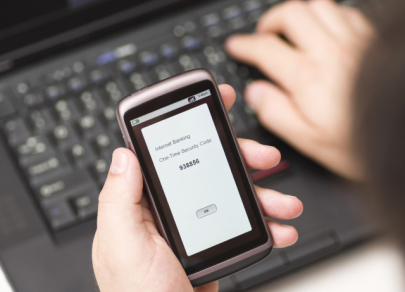

Uwierzytelnianie SMS

Podczas korzystania z uwierzytelnienia SMS konieczne jest wyłączenie przekazywania połączeń w celu ochrony dostępu do danych osobowych.

Lepiej nie używać uwierzytelniania dwuskładnikowego za pomocą wiadomości SMS (gdy hasło jest wysyłane na telefon), ale używać specjalnych programów. Eksperci ds. bezpieczeństwa cybernetycznego są pewni, że przechwytywanie wiadomości SMS z hasłem wysyłanym przez protokół SS7 nie jest trudne, jak również przechwytywanie połączenia przychodzącego ze względu na dużą podatność sieci komórkowych.

Publiczny Wi-Fi

Nigdy nie używaj Wi-Fi w miejscach publicznych do operacji kryptowalutowych. W przeciwnym razie możesz stać się ofiarą ataku KRACK, gdy urządzenie połączy się z siecią Wi-Fi hakerów, a atakujący uzyskają dostęp do Twoich danych osobowych.

Ponadto należy zaktualizować oprogramowanie sprzętowe routera domowego, producenci regularnie wypuszczają aktualizacje zabezpieczeń do swoich urządzeń w celu lepszej ochrony danych.

Strony-klony (phishing)

Phishing to tworzenie strony według wzoru (klonowanie) w pewnym celu, najczęściej w celu kradzieży loginu i hasła dostępu. Dlatego dokładnie Sprawdź adres witryny przed wprowadzeniem danych.

Podczas odwiedzania zasobów kryptowaluty należy użyć protokołu HTTPS. Ponadto w przeglądarce Chrome możesz zainstalować aplikację "Password Alert", która sygnalizuje, kiedy wprowadzasz hasło na stronach-klonach.